Linux Защитить От Взлома Пароля Root

Posted : admin On 07.07.2019Раньше для хранения паролей использовался файл /etc/passwd, но вся проблема заключалась в том, что в этом файле еще и хранились данные пользователей Linux, который был всем доступен для чтения. На сегодняшний день, в файле /etc/pаsswd вместо паролей присутствует только символ (x), а все пароли хранятся в файле /etc/shadow. Следовательно, для того, чтобы сбросить пароль необходимо получить доступ к файлу /etc/shadow, который по умолчанию доступен только для чтения пользователю root. Как получить права root и доступ к файлу /etc/shadow Для этого необходимо загрузиться с любого LiveCD, найти необходимый раздел и отрыть файл /etc/shadow в любом текстовом редакторе. Все, что находится между первым и вторым двоеточием является паролем, который можно просто удалить.

После этого нужно сохранить файл и перезагрузиться. Насколько мне известно в большинстве случаев все эти манипуляции можно проделать с любым пользователем Linux, кроме root. Как узнать пароль root в Linux John the Ripper самый популярный брутфорс для взлома паролей в Linux.

Умышленный взлом чужого пароля Wi-fi является уголовным преступлением. Как защитить Wi-fi. Поэтому в современных дистрибутивах Linux вместо root аккаунта.

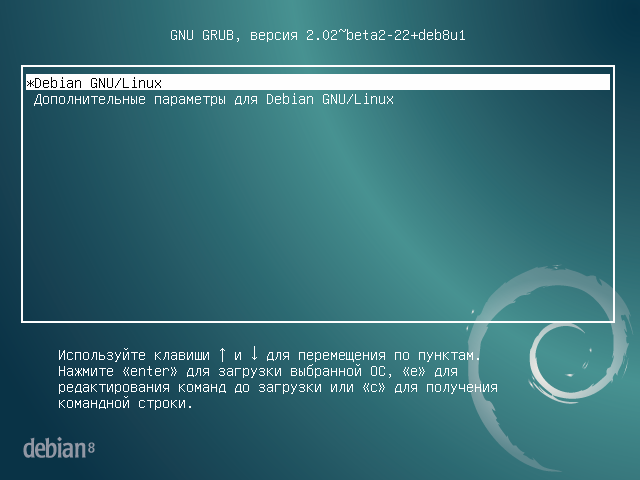

Он поддерживает основные алгоритмы шифрования MD5, DES, Blowfish. John The Ripper поддерживает подбор пароля по словарю и bruteforce атаку. При простом переборе паролей каждый возможный вариант из словаря тоже шифруется, а потом сравнивается с результатом из файла /etc/shadow. В режиме брутфорсе John the Ripper производит перебор всех возможных комбинаций пароля, что, как вы догадываетесь может затянуться на весьма неопределенных срок. Основное назначение John the Ripper - это аудит взломоустойчивости паролей в Linux. Существует еще метод восстановления пароля с помощью загрузки операционной системы в однопользовательском режиме single-mode. Этот метод позволяет успешно и получить права root.

Linux Защитить От Взлом Пароля Root

Для этого необходимо добавить в самый конец строки ядра функцию single, после чего система загрузится в однопользовательском режиме с правами root.

Чат codeby в telegram Обсуждаем вопросы информационной безопасности, методы защиты информации, программирование. Задавайте свои вопросы и комментируйте чужие.

Оговорка: Эта инструкция только для тренировочных и образовательных целей. Убедитесь, что у вас есть разрешение, перед тем, как атаковать точки доступа, поскольку это является нарушением закона во многих странах. Я не несу никакой ответственности за использование этих инструкций, содержащихся в этом руководстве.

Для защиты своего беспроводного роутера от взлома, следуйте. Если у вас какие-либо про блемы с беспроводными устройствами, то следует ознакомиться со статьёй « ». Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty с cuda или calpp в Слишком много инструкций по взлому Wifi WPA/WPA2 пароля, в каждой из которых используются различные методы. Каждый имеет свой собственный взгляд на это.

Лично я думаю, нет правильных или неправильных способов взлома беспроводной точки доступа. Следующий способ — это мой способ, и я нашёл его крайне эффективным и быстрым во время моих тестов по взлому пароля Wifi WPA/WPA2, используя pyrit и cowpatty в, где я проводил атаку по словарю, с использованием cuda или calpp (cal), и в то же самое время я использовал WiFite для ускорения некоторых вещей. Весь процесс был осуществлён в Kali Linux и занял у меня меньше чем 10 минут на взлом Wifi WPA/WPA2 пароля с помощью комбинации из pyrit, cowpatty и WiFite, используя мой ноутбук с графической картой AMD.

Вы можете сделать этот процесс быстрее, как это сделала я. Если у вас есть видеокарта AMD ATI, вам нужно воспользоваться нижеследующими инструкциями. Пользователи NVIDIA:.

Установите модуль ядра драйвера NVIDIA CUDA и Pyrit на Kali Linux – CUDA, Pyrit и Cpyrit-cuda Пользователи AMD:. Читатели, кто хочет попробовать альтернативные способы взлома пароля Wifi WPA WPA2, используйте HashCat или cudaHashcat или oclHashcat для взлома неизвестного Wifi WPA WPA2 пароля.

Польза от использования Hashcat в том, что вы можете создать ваше собственное правило, соответствующее макету, и выполнить атаку методом перебора. Это альтернатива использования атаки по словарю, где словарь может содержать только определённое количество слов, но атака методом перебора позволит вам проверить каждую возможную комбинацию заданных символов. Hashcat может взламывать Wifi WPA/WPA2 пароли и вы также можете использовать её для взлома MD5, phpBB, MySQL и SHA1 паролей. Использование Hashcat является хорошим вариантом, если вы можете предположить 1 или 2 символа в пароле, это занимает 12 минут на его взлом. Если вы знаете 4 символа в пароле, это занимает 3 минуты. Вы можете сделать правила, перебирать только буквы и цифры для взлома совершенно неизвестного пароля, если вы знаете, что дефолтный пароль конкретного роутера содержит только их.

В этом случае возможность взлома намного выше. Важное замечание: Многие пользователи пытаются сделать захват с сетевой картой, которая не поддерживается.

Вам следует купить карту, которая поддерживает Kali Linux, включая инъекцию, режим мониторинга и т. д. Список может быть найден в статье «Рекомендуемые 802.11 сетевые карты для Kali Linux (в том числе USB)». Очень важно, чтобы вы имели поддерживаемую карту, в противном случае вы просто зря потратите время и усилия на что-то, что не принесёт результата.

Захват handshake с WiFite Почему мы используем WiFite, вместо Aircrack-ng, как в других руководствах? Потому что это быстрее и нам не нужно печатать команды. Переводим беспроводную карту в режим прослушивания: Наберите следующую команду в вашем терминале Kali Linux. Wifite Когда программа закончит работу, то мы увидим доступные точки доступа (ТД — для краткости). Обратите внимание на столбец CLIENTS. Всегда пробуйте те ТД, в которых в этом столбце есть запись clients, потому что это просто намного быстрее. Вы можете выбрать все или отобрать по номеру.

Для этого в появившееся приглашение нужно набрать all – если вы хотите все, или набрать номера, разделённые запятыми. В моём случае я набрал 1,2 и нажал ENTER.

Linux Защитить От Взломать Пароль Root

Отлично, у меня отобразилось несколько ТД с пометкой clients, я выберу первую и вторую, т. Они имеют самый сильный сигнал. Пробуйте выбирать те, в которых сильный сигнал. Если вы выберите со слабым, то, возможно, вам придётся ждать ДОЛГО до того, как вы что-нибудь захватите если это вообще получится. Итак, я выбрал 1 и 2 и нажал ENTER, чтобы WiFite делала свою магию.

Когда вы нажали ENTER, обратите внимание на вывод. У меня не хватило терпения дождаться, пока с номером 1 что-нибудь произойдёт, т. Ничего не происходило в течение ДОЛГОГО времени. Поэтому я нажал CTRL+C для выхода. На самом деле, это хорошая функция WIfite, т. Программа спросила: Я могу выбрать c, для продолжения с другими ТД, или e — для выхода.

Это та функция, о которой я говорил. Я набрал c для продолжения. В результате была пропущена ТД под номером 1 и началась атака на номер 2. Это отличная опция, т. Не все роутеры или ТД или цели будут отвечать на атаку сходным образом.

Вы можете, конечно, подождать и однажды получить ответ, но если вы это делаете в учебных целях и вам интересует ЛЮБАЯ ТД, то это просто сохранит время. И вуаля, для захвата рукопожатия (handshake) потребовалось всего несколько секунд.

Эта ТД имела множество клиентов и я получил своё рукопожатие. Это рукопожатие было сохранено в файле /root/hs/BigPond58-98-35-E9-2B-8D.cap. Когда захват завершён и больше нет ТД для атаки, Wifite просто выйдет и вы получите обратно запрос командной строки. Теперь, когда у нас есть захваченный файл с рукопожатием в нём, вы можем сделать несколько вещей:.

Мы можем использовать атаку по словарю. Мы можем использовать атаку грубой силой. Среди брутфорса мы можем использовать crunch. Мы можем использовать oclhashcat В этой инструкции я покажу атаку по словарю, т. Почти 20% (каждая пятая) ТД будет иметь стандартный пароль из словаря. Ниже в этой инструкции я покажу атаку методом перебора. Атака по словарю захваченного файла.cap для взлома Wi-Fi пароля Чтобы осуществить атаку по словарю, нам нужно заиметь файл словаря.

Kali Linux поставляется с некоторыми файлами словарей, как часть стандартной установки. Спасибо команде разработки Kali Linux. Давайте скопируем лучший файл словаря в каталог root. Pyrit batch Так как данная операция выполняется на ноуте с дерьмовенькой графической картой, я имею только 15019 PMKs в секунду (это включает мой CAL). Если у вас более мощная графическая карта и вы установили или CUDA для видеокарты NVIDIA, или CAL для карты AMD, ваша скорость будет намного выше.

Процессор в моём случае занят на 100%, температура на ядрах поднялась до 94 градусов Цельсия. Вы должны быть осторожны, насколько большой ваш файл словаря и насколько ГОРЯЧИЙ ваш процессор и графическая карта. Используйте дополнительное охлаждение, чтобы избежать повреждения.

Процесс взлома Мы можем взламывать используя несколько различных процессов. Используя Pyrit. Используя Cowpatty Атака на рукопожатие (handshake) из базы данных, используя Pyrit Легко. Просто используйте следующую команду для начала процесса взлома. Pyrit - r hs / BigPond58 - 98 - 35 - E9 - 2B - 8D.cap attackdb Вот и всё.

Это заняло несколько минут, чтобы пройти по всей таблицы базы данных для получения пароля, если он присутствует в словаре. У меня скорость достигла 159159186.00 PMK’s в секунду и это заняло меньше чем 1 секунду для его взлома. Это, безусловно, быстрее всего. На заметку: Я пробовал это на другой машине с графической картой NVIDIA с установленными CUDA и Cpyrit-CUDA. Очевидно, это было намного быстрее моего ноутбука. Но в любом случае, это супер быстро.

Если на этом этапе появилась ошибка Pyrit, то посмотрите статью ««. Атака на рукопожатие (handshake) с паролем из файла или словаря, используя Pyrit Если вам не хочется создавать базу данных и crunch, а хочется напрямую копошиться в файле словаря (что много медленнее), вы можете сделать следующее.

Pyrit - r hs / BigPond58 - 98 - 35 - E9 - 2B - 8D.cap - i / root / wpa. Lst attackpassthrough Скорость этого способа? 7807 PMKs в секунду. На мой вкус намного медленнее. Взламываем используя Cowpatty Для взлома с использованием cowpatty, вам нужно экспортировать в формат cowpatty и затем начать процесс взлома. Экспорт в cowpatty Надеюсь, вплоть до этого момента всё прошло как планировалось и всё отработало. Из Pyrit мы можем перенаправить наш вывод в cowpatty или в airolib-ng.

Все мои тесты показывают, что cowpatty намного быстрее, поэтому я остановился на нём. Поэтому давайте сделаем наш файл cowpatty. Это опять просто, наберите следующие команды, для экспорта вашего вывода в cowpatty.

Cowpatty - d cow. Out - s BigPond - r hs / BigPond58 - 98 - 35 - E9 - 2B - 8D.cap После того, как вы введёте это, куча паролей будет проверена на соответствие вашему хеш файлу.

Это будет продолжаться до перебора всех паролей. Как только в файле словаря будет найден соответствующий пароль, процесс взлома остановится и вам будет выведен пароль. И бинго, программа нашла соответствующий пароль. Посмотрим на количество паролей, перебранных в секунду. У меня это 164823.00 паролей/секунду. ВНИМАНИЕ: cowpatty вылетит (аварийно прекратит работу), если ваш файл паролей/словарь больше, чем 2 Гб. Вы должны будете остановиться на airolib-ng, хоть это и медленнее.

Атакуем рукопожатие (handshake) из файла cowpatty, используя Pyrit Есть ещё один способ использования Pyrit. Вы можете в следующий раз использовать файл cow.out в Pyrit. Airmon-ng start wlan0 — (включаем wi-fi модуль в режим сканирования, так же может быть wlan1, если есть внешний Wi-Fi модуль, ifconfig в помощь) 2. Ifconfig wlan0 down или wlan1 down — (убиваем wlan0 или wlan1, необходимое действие для записи хендшейка) 3. Airodump-ng mon0 или mon1 — (сканируем роутеры для поиска жертвы с клиентом?

Далее буду использовать как пример mon0) 4. Airodump-ng —bssid mac роутера -c канал роутера mon0 — (конкретизируем сканирование выбранного роутера по макадресу и каналу) перед bssid двойной дефис! Cat newrockyou. Txt grep - E '(pattaya girls)' patpas. Txt где newrockyou.txt — исходный файл с паролями pattaya — первая последовательность букв или одна буква, которая должна быть в пароле girls — вторая последовательность букв или одна буква, которая должна быть в пароле patpas.txt — файл с новыми паролями Если в пароле не два, а три символа (или последовательностей символов), то просто добавляете ещё одну трубу и пишите то, что должно быть: pattaya girls massage Ну или A B C Если обязательно должны быть два известных слова (или символа) в пароле, то делается следующим образом.

Как я понял, у человека 3 шт. Адаптера, он при блоке WPS начинает ддосить току доступа, та через 20 секунд уходит на ребут, снова подбор пина идёт. Фишка именно в 3-х физических адаптера. Как я понял, он пишет, что пробовал раньше ддосить с одним адаптером — всё фигня, взял 3 — всё робит.

Из личного опыта, пробывал ддосить одним адаптером — не робит, наверняка защита от ддоса срабатывает, точка в ребут не уходила после примерно часа ддоса. Автор на ютубе выложил свой скрипт, как я понял. Делать все манипуляции лучше всего и желательно ночью, когда никто не висит на ТД (если она ещё и 24 часа включена — вообще мечта), ибо частая перезагрузка и постоянно отваливающийся инет вызовет 100% подозрение.

СКАЖИТЕ В ЧЕМ ОШИБКА? ПОЧЕМУ Я НЕ МОГУ ПОЛУЧИТЬ РУКОПАЖАТИЕ? NUM ESSID CH ENCR POWER WPS?

CLIENT — ——————— — —- —— —- —— 1 X1 6 WPA 63db n/a 2 X2 10 WPA2 18db n/a client + select target numbers (1-2) separated by commas, or 'all': 2 + 1 target selected. 0:08:20 starting wpa handshake capture on 'X2' 0:08:12 new client found: XX:XX:XX:XX:XX:01 0:08:00 new client found: XX:XX:XX:XX:XX:02 0:08:00 new client found: XX:XX:XX:XX:XX:03 0:07:46 new client found: XX:XX:XX:XX:XX:04 0:06:19 new client found: XX:XX:XX:XX:XX:05 0:00:00 unable to capture handshake in time6D sent + 1 attack completed: + 0/1 WPA attacks succeeded + quitting. NUM ESSID CH ENCR POWER WPS?

CLIENT — ——————— — —- —— —- —— 1 X1 6 WPA 63db n/a 2 X2 10 WPA2 18db n/a client + select target numbers (1-2) separated by commas, or 'all': 2 + 1 target selected. 0:08:20 starting wpa handshake capture on 'X2' 0:08:12 new client found: XX:XX:XX:XX:XX:01 0:08:00 new client found: XX:XX:XX:XX:XX:02 0:08:00 new client found: XX:XX:XX:XX:XX:03 0:07:46 new client found: XX:XX:XX:XX:XX:04 0:06:19 new client found: XX:XX:XX:XX:XX:05 0:00:00 unable to capture handshake in time6D sent + 1 attack completed: + 0/1 WPA attacks succeeded + quitting СКАЖИТЕ В ЧЕМ ОШИБКА?

ПОЧЕМУ Я НЕ МОГУ ПОЛУЧИТЬ РУКОПАЖАТИЕ? У меня на виртуалке получилось следующее: с одной точкой таже проблема что и у вас, со второй всё отлично — рукопожатие получил за несколько секунд. Уровни сигналов практически идентичные, значит, численное отображение качества сигнала не всегда показатель, а одну из главных ролей играет чувствительность самого адаптера для 'рыбалки' (у меня awus036h на чипсете Realtek 8187L — 100% китай), чтобы успеть поймать пакеты в достаточно малый отрезок времени. Теперь о качестве пойманного рукопожатия , в этой статье подробно описано про это. При помощи wifite у меня получилось поймать 3 из 4 пакетов (вторая точка), а при помощи 'старой школы' (airodump-ng и aireplay-ng с первой точки, где wifite не сработал) 2 из 4.

Следовательно, с проблемными точками нужно посидеть подольше и 'порыбачить', после ещё проверить рукопожатия, а уж потом работать с 'уловом' на подборперебор пароля. Я пока что так вижу ситуацию. В любом случае надо стремится к 100% правильным перехваченным хэндшейкам, ибо вся последующая деятельность просто напрасная трата времени.

Лучший способ по увеличению сигнала — это антенна помощней, можно увеличить в консоли мощность адаптера, но скорее всего это не будет работать, либо сгорит адаптер, тем более ноутбуковский, выход — покупка usb адаптера wifi + антенна + установка virtualbox, подрубаем адаптер и поехали. Я сам ломал с ноута, всё хорошо, но внешний адаптер всё же лучше. У меня на виртуалке получилось следующее: с одной точкой таже проблема что и у вас, со второй всё отлично — рукопожатие получил за несколько секунд. Уровни сигналов практически идентичные, значит, численное отображение качества сигнала не всегда показатель, а одну из главных ролей играет чувствительность самого адаптера для 'рыбалки' (у меня awus036h на чипсете Realtek 8187L — 100% китай), чтобы успеть поймать пакеты в достаточно малый отрезок времени. Теперь о качестве пойманного рукопожатия (antichat-Взлом Wi-Fi для чайников), в этой статье подробно описано про это. При помощи wifite у меня получилось поймать 3 из 4 пакетов (вторая точка), а при помощи 'старой школы' (airodump-ng и aireplay-ng с первой точки, где wifite не сработал) 2 из 4. Следовательно, с проблемными точками нужно посидеть подольше и 'порыбачить', после ещё проверить рукопожатия, а уж потом работать с 'уловом' на подборперебор пароля.

Я пока что так вижу ситуацию. В любом случае надо стремится к 100% правильным перехваченным хэндшейкам, ибо вся последующая деятельность просто напрасная трата времени. Взлом хешей и WPA/WPA2 паролей с помощью видеокарты это ведь трудоёмкий и энергозатратный процесс. Почему же ни разу не поднимался вопрос контроля температуры процессора и видеокарты во время столь сильной нагрузки в течении длительного периода времени (ну, я по крайней мере не нашёл ни одной статьи на этом ресурсе)? Это же не менее актуальный вопрос нежели захват рукопожатий. Но в отличие от неудачи в захвате хендшейка перегрев железа приведёт к его скорой деградации и выхода из строя. Я, к примеру, для этого настроил коньки.

Практически всё меня устраивает (температуры отображаются правильно, загрузки CPU и GPU тоже), но., пусть и ни на что не влияющая в данном процессе, но всё же, частота процессора отображается неверно. В Окнах с помощью, к примеру, AIDA64 виден и разгон и текущая частота процессора. Под Kali 2.0 отображается стандартная частота по заводскому дефолту. Кто может подсказать, в чём проблема? Почему сенсорс отображает ложные показания скоростного тактирования CPU? Данные ведь забираются с БИОСа? Все настройки там.

Подскажите может кто сталкивался с такой проблемой: wifi карта Broadcom Corporation BCM4312 802.11b/g LP-PHY 14e4:4315 (rev 01). При утснавоки кали не находит wifi карту просит: b43/ucode15.fw b43-open/ucode15.fw. Но не в этом суть, установил нормально без обновлений с зеркала, обновил репозитории и обновился. Команда airmon-ng давала что wlan0 — non-mac 80211 device? (report this) переутановил пакет на firmware-b43-lpphy-installer ибо стоял firmware-b43-installer. Теперь airmon-ng показывает вот что: phy0wlan0 wl Broadcom Corporation BCM4312 802.11b/g LP-PHY (rev 01). А при попытки перевести в режим монитора airmon-ng start wlan0 выдает: (experimental wl monitor mode vif enabled for phy0wlan0 on phy0prism0).

Так и не переводит в режим монитора. Что можно сделать? Таже ситуация, usb adapter Blueway n9000, чип RT3070. На Kali linux 2 при запуске команды airmon-ng wlan0mon мониторит сети, всё нормально.

Когда перехожу к следующему шагу airodump -c (канал точки) —bssid (точки) -w (путь) wlan0mon вижу точку доступа, а клиентов нет ( Перепроверял уже 100 раз на своём и на чужих роутерах та же фигня. При этом на Kali linux 1 всё работает, клиентов вижу handshake ловлю. И на системе Being которая на диске который шёл с роутером, тоже всё ок. Подскажите в чём беда? Уже 3 дня мучаюсь.